HTTPS- ja SSL-sertifikaatit: Tee verkkosivustosi turvalliseksi (ja miksi sinun pitäisi)

Mobile Yksityisyys Turvallisuus Kiinnostavat / / March 17, 2020

Viimeksi päivitetty

Riippumatta siitä, minkä tyyppistä online-yritystä tai palvelua käytät, sinun on varmistettava, että yksityiset tiedot ovat turvassa HTTPS- ja SSL-varmenteilla. Tässä on täydellinen oppaamme.

Kun kyse on henkilökohtaisten tietojen lähettämisestä Internetin välityksellä - olivatpa ne sitten yhteystietoja, kirjautumistietoja, tilitietoja, sijaintitiedot tai mikä tahansa muu, jota voidaan väärinkäyttää - yleisö on pääosin suorastaan vainoharhainen hakkereiden ja identiteetin suhteen varkaita. Ja oikeutetusti niin. Pelko siitä, että tietosi voidaan varastaa, väärentää tai väärinkäyttää, ei ole kaukana irrationaalista. Viime vuosikymmenien vuotoja ja tietoturvaloukkauksia koskevat otsikot todistavat sen. Mutta tästä pelosta huolimatta ihmiset kirjautuvat jatkuvasti pankki-, ostos-, päiväkirja-, treffi-, seurustelu- ja muun henkilökohtaisen ja ammatillisen liiketoiminnan tekemiseen verkossa. Ja siellä on yksi pieni asia, joka antaa heille itseluottamus tehdä tämä. Näytän sen sinulle:

Vaikka kaikki eivät ymmärrä, miten se toimii, tuo pieni osoitepalkin lukko osoittaa verkkokäyttäjille, että heillä on luotettu yhteys lailliseen verkkosivustoon. Jos vierailijat eivät näe sitä osoitepalkissa, kun he hakevat verkkosivustosi, et saa - ja ei pitäisi - saada heidän liiketoimintaa.

Tarvitset SSL-varmenteen saadaksesi pienen osoitepalkin lukon verkkosivustollesi. Kuinka saat sellaisen? Lue lisätietoja.

Artikkelin pääpiirteet:

- Mikä on SSL / TLS?

- Kuinka käyttää HTTPS: tä?

- Mikä on SSL-varmenne ja kuinka saan sen?

- SSL-varmenneosto-opas

- Varmentaja

- Verkkotunnuksen validointi vs. Laajennettu validointi

- Jaettu SSL vs. Yksityinen SSL

- Luottamustiivisteet

- Jokerimerkkijärjestelmän SSL-varmenteet

- takuut

- Ilmaiset SSL-varmenteet ja itse allekirjoitetut SSL-varmenteet

- SSL-varmenteen asentaminen

- HTTPS Plussaa ja miinusta

Mikä on SSL / TLS?

Internetissä tietoja siirretään käyttämällä Hypertext Transfer Protocol -protokollaa. Siksi kaikilla verkkosivujen URL-osoitteilla on “ http://” tai ”https://" heidän edessään.

Mitä eroa on http: n ja https: n välillä? Tällä ylimääräisellä S: llä on suuria vaikutuksia: Turvallisuus.

Anna minun selittää.

HTTP on “kieli”, jota tietokone ja palvelin käyttävät puhuakseen keskenään. Tämä kieli ymmärretään yleisesti, mikä on kätevää, mutta sillä on myös haittoja. Kun tietoja välitetään sinun ja palvelimen välillä Internetin välityksellä, se pysähtyy matkalla ennen loppukohtaansa saavuttamista. Tämä aiheuttaa kolme suurta riskiä:

Että joku voisi eavesdrop keskusteluissasi (tavallaan kuin digitaalinen langanpoisto).

Että joku voisi impersonate yksi (tai molemmat) osapuolista kummassakin päässä.

Että joku voisi väärentää viestien siirron yhteydessä.

Hakkerit ja nykäykset käyttävät yhdistelmää yllämainituista huijauksista ja luopumista, mukaan lukien tietojen kalastelupalkit, keskellä olevat hyökkäykset ja hyvä vanhanaikainen mainonta. Haitalliset hyökkäykset voivat olla yhtä yksinkertaisia kuin Facebook-käyttöoikeuksien haistaminen salaamalla salaamattomia evästeitä (salakuuntelu), tai ne voivat olla hienostuneempia. Voit esimerkiksi ajatella, että sanot pankillesi: “Siirrä 100 dollaria Internet-palveluntarjoajalleni”, mutta keskellä oleva joku voi muuttaa viestin lukeaksesi: “Ole hyvä ja siirrä $100kaikki rahani että palveluntarjoajaniPeggy Siperiassa”(Tietojen peukalointi ja esiintyminen).

Joten, nämä ovat HTTP-ongelmia. Näiden ongelmien ratkaisemiseksi HTTP voidaan kerrostaa suojausprotokollalla, jolloin saadaan HTTP Secure (HTTPS). Yleensä HTTPS: n S tarjoaa suojatun Sockets Layer (SSL) -protokollan tai uudemman Transport Layer Security (TLS) -protokollan. Käytettäessä HTTPS tarjoaa kaksisuuntaisen salaus (salakuuntelun estämiseksi), palvelintodennus (esiintymisen estämiseksi) ja viestin todennus (tietojen vääristämisen estämiseksi).

Kuinka käyttää HTTPS: tä

Kuten puhuttu kieli, HTTPS toimii vain, jos molemmat osapuolet päättävät puhua sitä. Asiakkaan puolella HTTPS: n käyttö voidaan tehdä kirjoittamalla ”https” selaimen osoiteriville ennen URL-osoitetta (esim. Kirjoittamisen sijasta http://www.facebook.com, kirjoita https://www.facebook.com), tai asentamalla laajennus, joka pakottaa automaattisesti HTTPS: n, kuten HTTPS Everywhere Firefox ja Kromi. Kun selaimesi käyttää HTTPS: ää, näet riippulukon kuvakkeen, vihreän selainpalkin, peukalon tai jonkin muun rauhoittavan merkin siitä, että yhteys palvelimeesi on suojattu.

HTTPS: n käyttämiseksi Web-palvelimen on kuitenkin tuettava sitä. Jos olet verkkovastaava ja haluat tarjota HTTPS-verkon vierailijoillesi, tarvitset SSL-varmenteen tai TLS-varmenteen. Kuinka saat SSL- tai TLS-varmenteen? Jatka lukemista.

Lisälukema: Joidenkin suosittujen verkkosovellusten avulla voit valita HTTPS-käyttäjän asetuksista. Lue kirjoituksemme Facebook, gmailja Viserrys.

Mikä on SSL-varmenne ja kuinka saan sen?

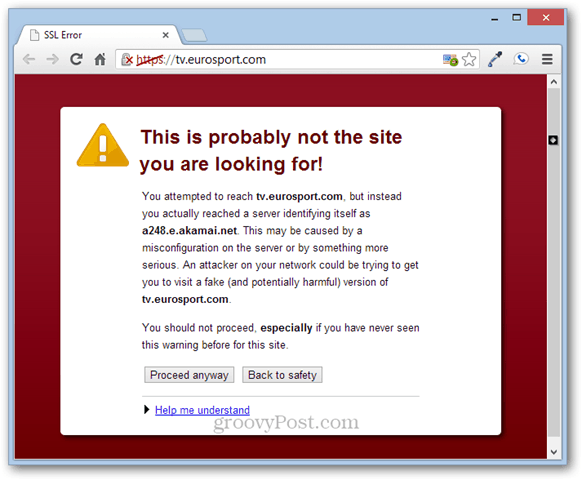

HTTPS: n käyttämiseksi Web-palvelimellasi on oltava asennettuna SSL-varmenne tai TLS-varmenne. SSL / TLS-varmenne on eräänlainen kuin valokuvallinen henkilöllisyystodistus verkkosivustollesi. Kun HTTPS: ää käyttävä selain pääsee verkkosivullesi, se suorittaa "kädenpuristuksen", jonka aikana asiakastietokone pyytää SSL-varmennetta. Sitten luotettava varmentaja (CA) vahvistaa SSL-varmenteen, joka tarkistaa, että palvelin on kuka sanoo olevansa. Jos kaikki tarkistetaan, verkkovierailijasi saa rauhoittavan vihreän valintamerkin tai lukituskuvakkeen. Jos jotain menee pieleen, he saavat selaimesta varoituksen, jossa todetaan, että palvelimen henkilöllisyyttä ei voitu vahvistaa.

SSL-varmenteen ostaminen

SSL-varmenteen asentamiseen verkkosivustollesi on valittavissa lukuisia parametreja. Katsotaanpa tärkeimmän:

Varmentaja

Varmentaja (CA) on yritys, joka myöntää SSL-varmenteen, ja se on se, joka vahvistaa sertifikaatin joka kerta, kun kävijä tulee verkkosivustoosi. Vaikka jokainen SSL-varmenteen tarjoaja kilpailee hinnasta ja ominaisuuksista, tärkein asia, joka on otettava huomioon tarkistettaessa varmentajaviranomainen selvittää, onko heillä varmenteita, jotka on esiasennettu suosituimpaan verkkoon selaimet. Jos SSL-varmennettasi myöntävä varmentaja ei ole luettelossa, käyttäjää pyydetään varoittamaan, että sivuston suojaustodistukseen ei luoteta. Tämä ei tietenkään tarkoita, että verkkosivustosi olisi laiton - se tarkoittaa vain sitä, että varmentajasi ei ole luettelossa (vielä). Tämä on ongelma, koska suurin osa käyttäjistä ei vaivaudu lukemaan varoitusta tai tutkimaan tunnistamatonta CA: ta. He todennäköisesti napsauttavat vain.

Onneksi suurten selainten esiasennettujen CA-luettelo on melko suuri. Se sisältää joitain suuria tuotemerkkejä sekä vähemmän tunnettuja ja edullisempia CA: ita. Kotitalouksien nimet sisältävät Verisign, Hyvä isä, Comodo, Thawte, Geotrustja uskoa.

Voit myös katsoa oman selaimesi asetuksista nähdäksesi, mitkä varmenteen myöntäjät ovat esiasennetut.

- Siirry Chromen kohdalle Asetukset -> Näytä lisäasetukset… -> Hallinnoi varmenteita.

- Tee Firefoxille Asetukset -> Lisäasetukset -> Näytä sertifikaatit.

- IE: lle Internet-asetukset -> Sisältö -> Varmenteet.

- Siirry Safariin Finderissa ja valitse Siirry -> Apuohjelmat -> KeyChain Access ja napsauta Järjestelmä.

Pikaohjeita varten katso tämä säie, joka luettelee hyväksyttävät SSL-varmenteet Google Checkoutille.

Verkkotunnuksen validointi vs. Laajennettu validointi

| Tyypillinen myöntämisaika | Kustannus | Osoitekenttä | |

| Verkkotunnuksen validointi |

Melkein heti | Matala | Normaali HTTPS (riippulukon kuvake) |

| Organisaation validointi | Muutama päivä | keski- | Normaali HTTPS (riippulukon kuvake) |

| Laajennettu validointi | Viikko tai enemmän | Korkea | Vihreä osoitepalkki, yrityksen tunnistetiedot |

SSL-varmenteen on tarkoitus todistaa sen verkkosivuston henkilöllisyys, jolle lähetät tietoja. Varmistaaksesi, että ihmiset eivät ota vääriä SSL-varmenteita verkkotunnuksista, joita he eivät oikeutetusti hallitse, a sertifikaattiviranomainen vahvistaa, että varmennetta pyytävä henkilö todellakin on verkkotunnuksen omistaja nimi. Tyypillisesti tämä tapahtuu nopean sähköpostin tai puhelun varmennuksella, samoin kuin silloin, kun verkkosivusto lähettää sinulle sähköpostin, jolla on tilin vahvistuslinkki. Tätä kutsutaan a verkkotunnus validoitu SSL-varmenne. Tästä on etuna se, että sen avulla SSL-varmenteet voidaan myöntää melkein heti. Saatat todennäköisesti mennä hakemaan verkkotunnuksen vahvistetun SSL-varmenteen vähemmässä ajassa kuin kesti tämän blogiviestin lukemiseen. Verkkotunnuksen validoidulla SSL-sertifikaatilla saat riippulukon ja mahdollisuuden salata verkkosivustosi liikenne.

Verkkotunnuksella validoidun SSL-sertifikaatin etuna on, että se on nopea, helppo ja halpa saada. Tämä on myös heidän haittansa. Kuten voitte kuvitella, automaattisen järjestelmän luominen on helpompaa kuin elävien ihmisten ylläpitämä. Se on ikään kuin se, jos joku lukiolainen käveli DMV: hen sanomalla olevansa Barack Obama ja halunnut saada valtion myöntämän henkilöllisyystodistuksen. työpöydällä oleva henkilö katsoisi häntä ja soittaisi Fedsille (tai raikkaalle roskakorille). Mutta jos se olisi robotti, joka työskentelee henkilöllisyystodistuskioskissa, hänellä voi olla onnea. Samalla tavalla kalastajat voivat saada "vääriä tunnuksia" verkkosivustoille, kuten Paypal, Amazon tai Facebook, huijaamalla verkkotunnuksen validointijärjestelmiä. Vuonna 2009 Dan Kaminsky julkaisi esimerkin tapaa kohti huijaa CA: t sertifikaattien saamiseksi joka tekisi tietojenkalasteluverkkosivustosta näyttää siltä, että se olisi turvallinen, laillinen yhteys. Ihmiselle tämä huijaus olisi helppo havaita. Mutta automaattiseen verkkotunnuksen validointiin tuolloin puuttuivat tarvittavat tarkistukset tällaisen estämiseksi.

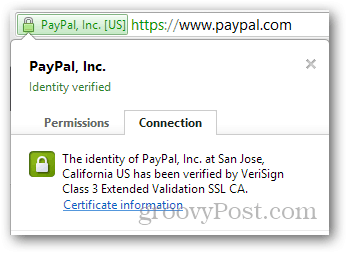

Vastauksena SSL: n ja verkkotunnuksen validoimien SSL-varmenteiden haavoittuvuuksiin teollisuus on ottanut käyttöön Laajennettu validointi todistus. EV SSL -sertifikaatin saamiseksi yrityksesi tai organisaatiosi on läpäistävä tiukka tarkastus varmistaaksesi että sillä on hyvä asema hallituksessasi ja että se hallitsee laillisesti hakijaasi varten. Nämä tarkastukset vaativat muun muassa inhimillistä tekijää, joten ne vievät kauemmin ja ovat kalliimpia.

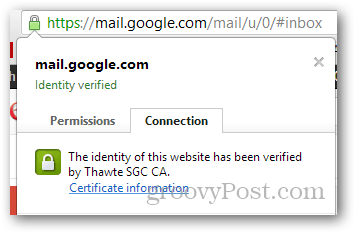

Joillakin aloilla tarvitaan EV-sertifikaatti. Mutta muille hyöty menee vain niin pitkälle kuin mitä vierailijat tunnistavat. Päivittäisille verkkokävijöille ero on hieno. Riippulukon kuvakkeen lisäksi osoitepalkki muuttuu vihreäksi ja näyttää yrityksesi nimen. Jos napsautat lisätietoja, huomaat, että yrityksen henkilöllisyys on vahvistettu, ei vain verkkosivusto.

Tässä on esimerkki normaalista HTTPS-sivustosta:

Ja tässä on esimerkki EVT-varmenteen HTTPS-sivustosta:

Toimialasta riippuen EV-sertifikaatti ei ehkä ole sen arvoinen. Lisäksi sinun on oltava yritys tai organisaatio saadaksesi sellaisen. Vaikka suuret yritykset pyrkivät kohti EV-sertifiointia, huomaat, että suurin osa HTTPS-sivustoista edelleen urheilee ei-EV-makua. Jos se on tarpeeksi hyvä Googlelle, Facebookille ja Dropboxille, ehkä se on tarpeeksi hyvä sinulle.

Vielä yksi asia: on keskellä tien vaihtoehtoa nimeltään organisaatio validoitu tai liiketoiminta validoitu sertifiointi. Tämä on perusteellisempi tarkistus kuin automaattinen verkkotunnuksen validointi, mutta se ei mene niin pitkälle kuin tavata alaa laajennetun validointitodistuksen määräykset (ilmoita, kuinka laajennettu validointi on iso ja isot organisaatiot validointi ”eikö ole?). OV: n tai yrityksen validoima sertifiointi maksaa enemmän ja vie kauemmin, mutta se ei anna sinulle vihreää osoitepalkkia ja yrityksen identiteetin vahvistettuja tietoja. Suoraan sanottuna en voi ajatella syytä maksaa OV-todistuksesta. Jos pystyt ajattelemaan yhtä, valaise minut kommentteihin.

Jaettu SSL vs. Yksityinen SSL

Jotkut verkkoisäntäkoneet tarjoavat jaetun SSL-palvelun, joka on usein edullisempaa kuin yksityinen SSL. Jaetun SSL: n etuna kuin hinta, etuna on, että sinun ei tarvitse hankkia yksityistä IP-osoitetta tai erillistä isäntää. Haittapuoli on, että et halua käyttää omaa verkkotunnustasi. Sen sijaan sivustosi turvallinen osa on jotain:

https://www.hostgator.com/~yourdomain/secure.php

Vastakohtana yksityiselle SSL-osoitteelle:

https://www.yourdomain.com/secure.php

Julkisesti suunnattujen sivustojen, kuten verkkokauppasivustojen ja sosiaalisen verkostoitumisen sivustojen, tämä on tietenkin hidasta, koska näyttää siltä, että sinut on ohjattu pääsivulle. Mutta alueille, joita yleisö ei yleensä näe, kuten postijärjestelmän sisäpuolella tai järjestelmänvalvojan alueella, jaettu SSL saattaa olla hyvä juttu.

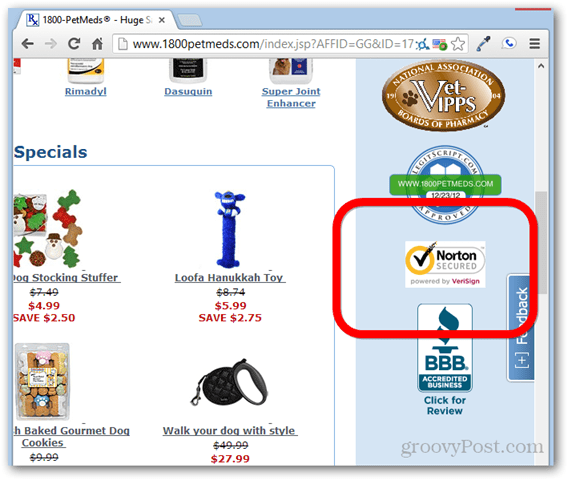

Luottamustiivisteet

Monet varmentajaviranomaiset antavat sinun asettaa luottamusmerkinnän verkkosivullesi, kun olet rekisteröitynyt yhdelle heidän varmenteistaan. Tämä antaa melkein samat tiedot kuin napsauttamalla riippulukkoa selainikkunassa, mutta paremmalla näkyvyydellä. Luottamuksensisäyksen sisällyttämistä ei vaadita, eikä se lisää turvallisuuttasi, mutta jos se antaa vierailijoillesi lämpimiä sumeita tietäen, kuka on antanut SSL-varmenteen, heitä se kaikin tavoin.

Jokerimerkkijärjestelmän SSL-varmenteet

SSL-varmenne varmistaa yhden verkkotunnuksen identiteetin. Joten, jos haluat olla HTTPS useissa aliverkkotunnuksissa - esimerkiksi groovypost.com, mail.groovypost.com ja answers.groovypost.com- joudut ostamaan kolme erilaista SSL-varmennetta. Tietyssä vaiheessa jokerimerkkijärjestelmän SSL-sertifikaatti tulee taloudellisemmaksi. Toisin sanoen yksi varmenne, joka kattaa yhden verkkotunnuksen ja kaikki aliverkkotunnukset, ts. * .Groovypost.com.

takuut

Riippumatta siitä, kuinka pitkäaikainen yrityksen hyvä maine on, heikkouksia on. Hakkerit voivat kohdistaa jopa luotettavia CA: ita, kuten todistaa rikkomus VeriSignissa, josta ei ilmoitettu vielä vuonna 2010. Lisäksi CA: n tila luottoluettelossa voidaan nopeasti peruuttaa, kuten näimme DigiNotar snafu vuonna 2011. Juttuja tapahtuu.

Vakauttaakseen levottomuuden tällaisten satunnaisten SSL-väitteiden torjumisesta, monet CA: t tarjoavat nyt takuita. Kattavuus vaihtelee muutamasta tuhannesta dollariin yli miljoonaan dollariin ja sisältää menetykset, jotka johtuvat todistuksen väärinkäytöstä tai muista väärinkäytöksistä. Minulla ei ole aavistustakaan, lisäävätkö nämä takuut tosiasiallisesti lisäarvoa vai onko joku koskaan onnistunut voittamaan vaatimuksen. Mutta he ovat siellä harkintasi.

Ilmaiset SSL-varmenteet ja itse allekirjoitetut SSL-varmenteet

Saatavilla on kahdenlaisia ilmaisia SSL-varmenteita. Itse allekirjoitettu, jota käytetään pääasiassa yksityiseen testaukseen ja täydelliseen yleisöön kohdistuviin SSL-sertteihin, jonka on myöntänyt voimassa oleva varmenneviranomainen. Hyvä uutinen on, että vuonna 2018 on muutamia vaihtoehtoja saada 100% ilmainen, voimassa oleva 90 päivän SSL-sertifikaatti molemmilta SSL ilmaiseksi tai Salatkoon. Ilmainen SSL on ensisijaisesti käyttöliittymä Let’s Encrypt API -sovellukselle. SSL for Free -sivun etuna on sen helppo käyttö, koska sillä on mukava käyttöliittymä. Salatko on kuitenkin hienoa, koska voit automatisoida SSL-sertifikaattien pyytäminen heiltä täysin. Ihanteellinen, jos tarvitset SSL-sertifikaattia useille verkkosivustoille / palvelimille.

Itse allekirjoitettu SSL-varmenne on ilmainen ikuisesti. Itse allekirjoitetulla sertifikaatilla olet oma CA. Koska et kuitenkaan kuulu selaimeen rakennettuihin luotettaviin CA: iin, vierailijat saavat varoituksen siitä, että käyttöjärjestelmä ei tunnusta valtuutusta. Sinänsä ei todellakaan ole varmuutta siitä, että olet se, jonka sanot olevani (se on kuin antaisi itsellesi valokuvallisen henkilöllisyystodistuksen ja yrittäisit luovuttaa sen viinakaupassa). Itse allekirjoitetun SSL-varmenteen etuna on kuitenkin se, että se mahdollistaa verkkoliikenteen salauksen. Se voi olla hyvä sisäiseen käyttöön, jossa henkilöstösi voi lisätä organisaation luotettavana varmentajana eroon varoituksesta ja työskennellä turvallisen yhteyden kautta Internetissä.

Katso ohjeet itse allekirjoitetun SSL-varmenteen asettamisesta OpenSSL. (Tai jos kysyntää on tarpeeksi, kirjoitan opetusohjelman.)

SSL-varmenteen asentaminen

Kun olet ostanut SSL-varmenteen, sinun on asennettava se verkkosivustollesi. Hyvä verkkoisäntä tarjoaa tämän sinulle. Jotkut saattavat jopa mennä niin pitkälle kuin ostaa sen sinulle. Usein tämä on paras tapa edetä, koska se yksinkertaistaa laskutusta ja varmistaa, että se on määritetty oikein verkkopalvelimellesi.

Silti sinulla on aina mahdollisuus asentaa itse ostamasi SSL-varmenne. Jos teet niin, sinun kannattaa ehkä alkaa kysyä Web-isäntäsi tietokannasta tai avata asiakaspalvelulippu. He opastavat sinua parhaisiin ohjeisiin SSL-varmenteen asentamiseen. Sinun tulisi myös tutustua varmentajan toimittamiin ohjeisiin. Ne antavat sinulle parempia ohjeita kuin mikään yleinen neuvo, jonka voin antaa sinulle täällä.

Voit myös tarkistaa seuraavat ohjeet SSL-varmenteen asentamiseksi:

- Asenna SSL-varmenne ja määritä verkkotunnus cPaneliin

- SSL: n käyttöönotto IIS: ssä (Windows Server)

- Apache SSL / TLS-salaus

Kaikkiin näihin ohjeisiin sisältyy SSL-varmenteen allekirjoituspyynnön (CSR) luominen. Itse asiassa tarvitset CSR: n vain saadaksesi SSL-varmenteen. Verkko-isäntäsi voi jälleen auttaa sinua tässä. Tarkempia DIY-tietoja CSR: n luomisesta saat tästä kirjoituksesta DigiCert.

Plussaa ja miinusta HTTPS

Olemme jo luoneet HTTPS: n edut: turvallisuus, turvallisuus, turvallisuus. Sen lisäksi, että tämä vähentää tietosuojarikkomusten riskiä, se myös lisää luottamusta ja lisää luotettavuutta verkkosivustollesi. Taitavat asiakkaat eivät ehkä edes vaivaudu ilmoittautumiseen, jos he näkevät ” http://” kirjautumissivulla.

HTTPS: llä on kuitenkin joitain haittoja. Koska HTTPS on välttämätöntä tietyntyyppisille verkkosivustoille, on järkevämpää ajatella näitä "haittojaideoinnit ”negatiivisten sijaan.

- HTTPS maksaa rahaa. Ensinnäkin SSL-varmenteen ostaminen ja uusiminen maksaa, jotta varmistetaan voimassaolo vuosi vuodelta. Mutta HTTPS: lle on myös tiettyjä ”järjestelmävaatimuksia”, kuten erillinen IP-osoite tai omistettu isännöintisuunnitelma, jotka voivat olla kalliimpia kuin jaettu isäntäpaketti.

- HTTPS voi hidastaa palvelimen vastausta. SSL / TLS: ään liittyy kaksi ongelmaa, jotka saattavat hidastaa sivusi latausnopeutta. Ensinnäkin, jotta käyttäjän selaimen pitäisi aloittaa yhteydenpito verkkosivustollesi ensimmäistä kertaa, käyttäjän on käytettävä selainta kädenpuristusprosessin kautta, joka palautuu varmentajan viranomaisten verkkosivustolle vahvistaakseen todistus. Jos CA: n verkkopalvelin on hidas, sivusi lataaminen viivästyy. Tämä on suurelta osin sinun käsissäsi. Toiseksi HTTPS käyttää salausta, joka vaatii enemmän käsittelytehoa. Tämä voidaan ratkaista optimoimalla sisältösi kaistanleveydelle ja päivittämällä palvelimen laitteisto. CloudFlare on hyvä blogiviesti siitä, kuinka ja miksi SSL saattaa hidastaa verkkosivustosi.

- HTTPS voi vaikuttaa SEO-toimiin Kun siirryt HTTP: stä HTTPS: ään; olet siirtymässä uudelle verkkosivustolle. Esimerkiksi, https://www.groovypost.com ei olisi sama kuin http://www.groovypost.com. On tärkeää varmistaa, että olet uudelleenohjannut vanhat linkkisi ja kirjoittanut oikeat säännöt palvelimen konepeiton alle, jotta et menetä mitään kallisarvoista linkkimehua.

- Sekoitettu sisältö voi heittää keltaisen lipun. Joissakin selaimissa, jos pääosa verkkosivusta on ladattu HTTPS: stä, mutta kuvia ja muita elementtejä (kuten tyylitaulukot tai komentosarjat), jotka on ladattu HTTP-URL-osoitteesta, sitten ponnahdusikkuna voi varoittaa, että sivu sisältää suojaamattoman sisältö. Tietenkin ottaa jonkin verran suojattu sisältö on parempi kuin sitä ei ole, vaikka viimeksi mainittu ei johda ponnahdusikkunaan. Mutta silti saattaa olla hyödyllistä varmistaa, että sivuillasi ei ole ”sekoitettua sisältöä”.

- Joskus on helpompaa saada ulkopuolinen maksuprosessori. Ei ole häpeä antaa, että Amazon Checkout, Paypal tai Checkout käsittelee maksujasi. Jos kaikki yllä oleva vaikuttaa siltä, että se riittää ryöstöön, voit antaa asiakkaidesi vaihtaa maksutietoja Paypalin suojatulla sivustolla tai Googlen suojatulla sivustolla ja säästää ongelmasi.

Onko sinulla muita kysymyksiä tai kommentteja HTTPS- ja SSL / TLS-varmenteista? Saanen kuulla sen kommentteissa.